Dans l'article précédent https://blog.raspot.in/fr/blog/mise-en-place-du-sdn-sur-promox-7, nous avons vu comment mettre en place le SDN sur un cluster Proxmox VE 7 à travers la création d'un réseau virtuel basé sur VxLAN. Dans cet article, nous allons sécuriser ce réseau virtuel en se basant sur IPSEC.

Sur chaque nœud :

apt install strongswanSur le premier nœud :

# vim /etc/ipsec.conf :

# Ajoutez ces lignes à la fin du fichier :

conn %default

ike=aes256-sha1-modp1024! # the fastest, but reasonably secure cipher on modern HW

esp=aes256-sha1!

leftfirewall=yes # this is necessary when using Proxmox VE firewall rules

conn output

rightsubnet=%dynamic[udp/4789]

right=%any

type=transport

authby=psk

auto=route

conn input

leftsubnet=%dynamic[udp/4789]

type=transport

authby=psk

auto=routeGénérez la clé partagée et copiez la sortie :

openssl rand -base64 128Collez la clé à la fin de ce fichier :

# vim /etc/ipsec.secrets :

: PSK la_clé_généréescp /etc/ipsec.conf root@<IP_NOEUD>:/etc/ipsec.conf

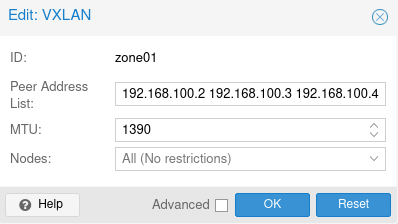

scp /etc/ipsec.secrets root@<IP_NOEUD>:/etc/ipsec.secrets Nous devons réduire le MTU de 60 octets (IPv4) pour gérer le chiffrement. Mon MTU réel est de 1500, le MTU de ma zone sera donc : 1500-50(VxLAN)-60(IPSEC) soit 1390.

Le MTU des machines invitées devra être égal au MTU défini ci-dessus.

Rappel : le MTU est a taille maximale d'un paquet pouvant être transmis en une seule fois (sans fragmentation) sur une interface. https://fr.wikipedia.org/wiki/Maximum_transmission_unit

Depuis l'interface web de Proxmox, rendez-vous sur le Datacenter, cliquez ensuite sur SDN puis Apply.

Redémarrez l'ensemble des nœuds.!

Nous avons maintenant un réseau isolé et protégé contre des écoutes.