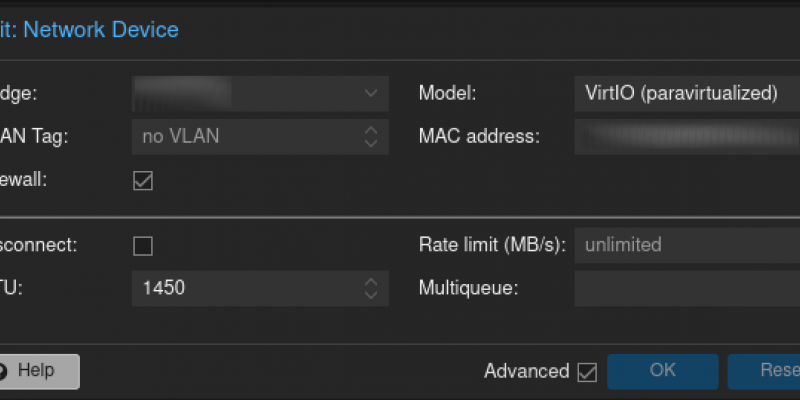

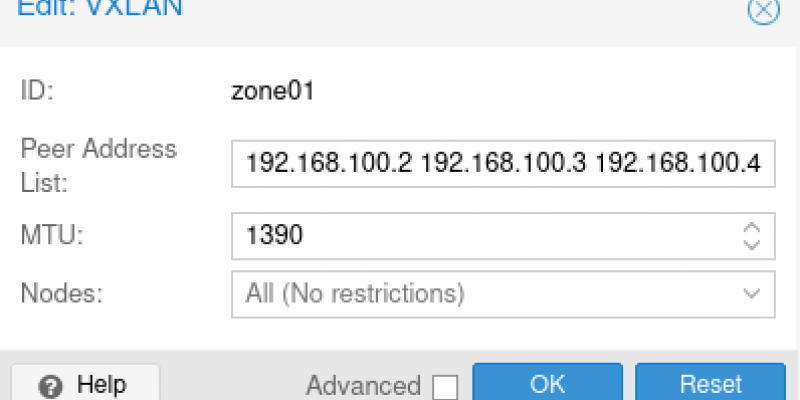

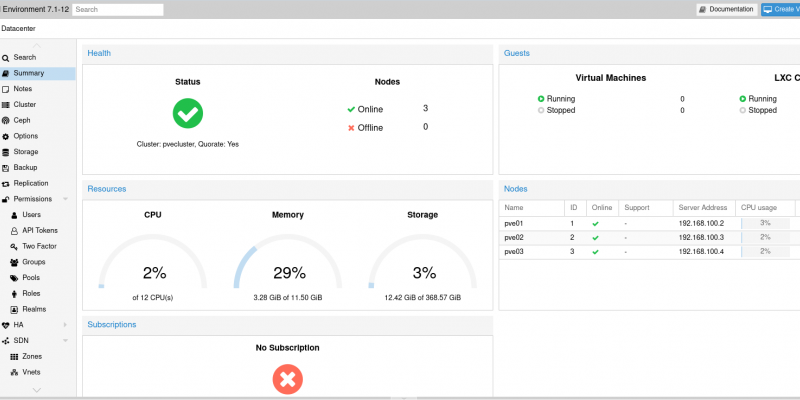

Récemment j'ai basculé mon infrastructure personnelle sur un cluster Proxmox VE. J'en ai profité pour mettre en place le SDN basé sur VxLAN qui est fourni d'office avec la dernière version 8.1.3 de Proxmox VE. Tout s'est bien passé sauf pour les conteneurs Docker tournant dans des VM. La faute au MTU. Voici donc comment configurer le MTU sur Docker.

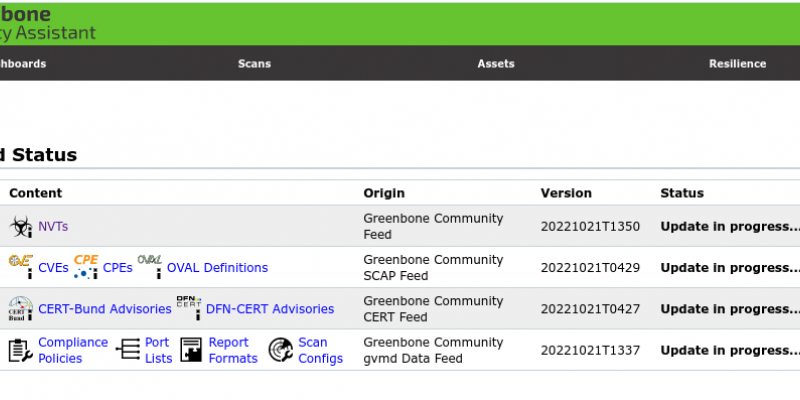

Pour ceux qui ne connaissent pas OpenVAS, celui-ci est un scanner de vulnérabilité open source et gratuit. Il est possible de lancer plusieurs analyses de vulnérabilités telles que des analyses CVE. Bref un outil à posséder absolument par les temps qui courent. Façon d'avoir un aperçu du logiciel, je vous propose donc un petit article pour se monter rapidement un conteneur Docker OpenVAS isolé dans une VM VirtualBox créée avec Vagrant et provisionnée par Ansible.

Dans l'article précédent https://blog.raspot.in/fr/blog/mise-en-place-du-sdn-sur-promox-7, nous avons vu comment mettre en place le SDN sur un cluster Proxmox VE 7 à travers la création d'un réseau virtuel basé sur VxLAN. Dans cet article, nous allons sécuriser ce réseau virtuel en se basant sur IPSEC.

Il arrive que nous ne souhaitons pas mettre une machine virtuelle ou un conteneur directement accessible depuis le réseau externe comme dans le cas d'utilisation d'une DMZ. Quand on utilise un seul noeud Proxmox, une des méthodes les plus simples est de créer par exemple un bridge sans le rattacher à une interface réseau physique. Cependant quand il s'agit d'un cluster d'hyperviseur Proxmox, cette méthode est limitée car les machines virtuelles sont isolées au niveau d'un nœud. Au revoir donc tout le bénéfice de l'utilisation d'un cluster comme l'équilibrage de charges ou le HA. Il existe des solutions mais dont la mise en place est plus ou moins complexe et uniquement en CLI.