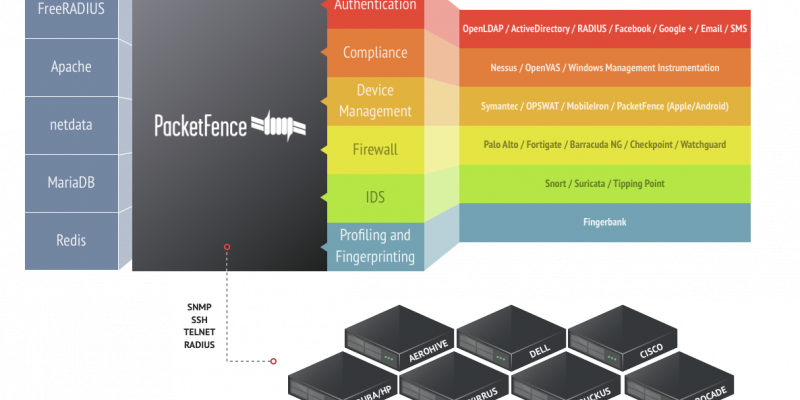

PacketFence est un logiciel libre et gratuit de contrôle d'accès au réseau dit aussi NAC (Network Access Control). Il s'appuie pour cela sur différentes briques logicielles dont FreeRADIUS permettant de mettre en place l'authentification MAB (Mac Authentication Bypass), ainsi que le standard 802.1X, en s'appuyant sur le protocole RADIUS (Remote Authentication Dial-In User Service). Il permet donc aux administrateurs réseaux de renforcer la sécurité.

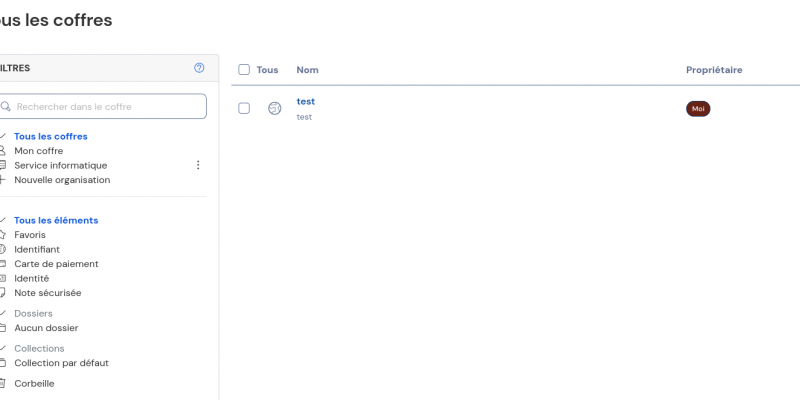

Vaultwarden est une alternative gratuite et auto-hébergée à Bitwarden, un gestionnaire de mots de passe open-source. Il permet aux utilisateurs de stocker et de gérer leurs mots de passe en toute sécurité tout en gardant le contrôle total de leurs données.

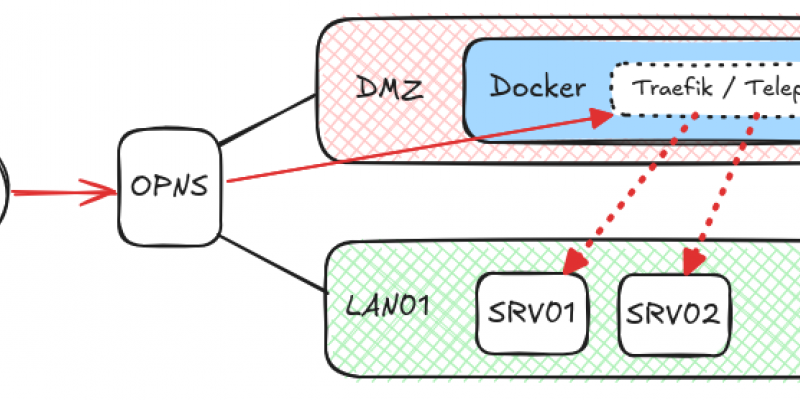

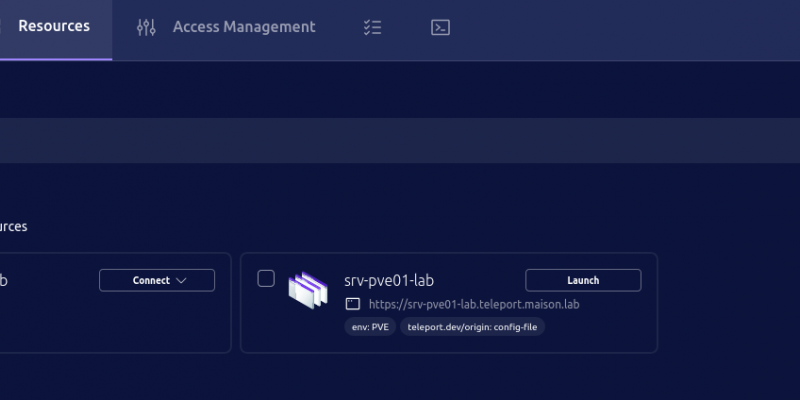

Dans un précédent article, j'avais documenté l'installation bare-metal de Teleport. Voyons maintenant comment faire avec Docker qui va nous permettre de déployer un serveur Teleport en quelques minutes derrière le reverse-proxy Traefik.

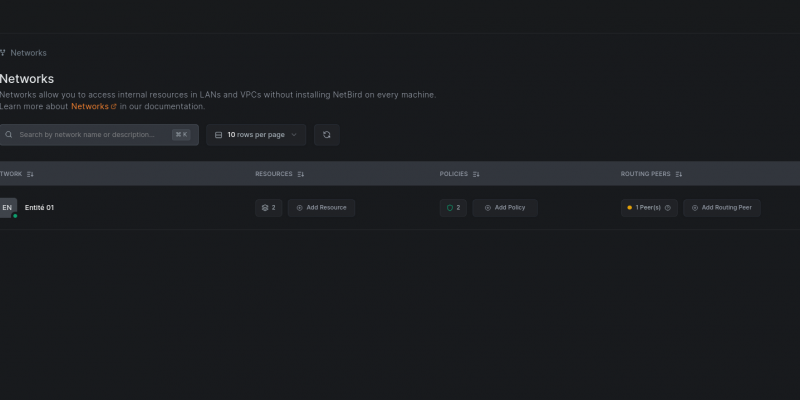

Netbird est une application libre, gratuite et auto-hébergeable qui permet de mettre en place un bastion pour sécuriser l'accès à des applications sensibles.

Teleport est une solution open source et gratuite (pour la version de base) permettant de déployer un bastion que ce soit SSH, RDP ou même d'application. C'est d'ailleurs sur ce dernier point que la solution est particulièrement intéressante.

Documentation technique sur l'installation d'un agent Crowdsec sur Docker Swarm pour analyser les logs de Traefik, le bouncer Crowdsec pour Traefik et enfin la configuration du nouveau composant Appsec sur ce bouncer.