Au travail, nous utilisons RG-System en tant que RMM (mais aussi pour la sauvegarde/restauration et à terme en tant qu'Endpoint Security) par le biais de l'intégrateur Berger-Levrault. Ça marche bien mais cela a un coût. Bref ce n'est pas à la portée de toutes les bourses et ce n'est pas libre.

Récemment je suis tombé sur un article de Korben (https://korben.info/gerer-flotte-ordinateur-windows.html) présentant TacticalRMM.

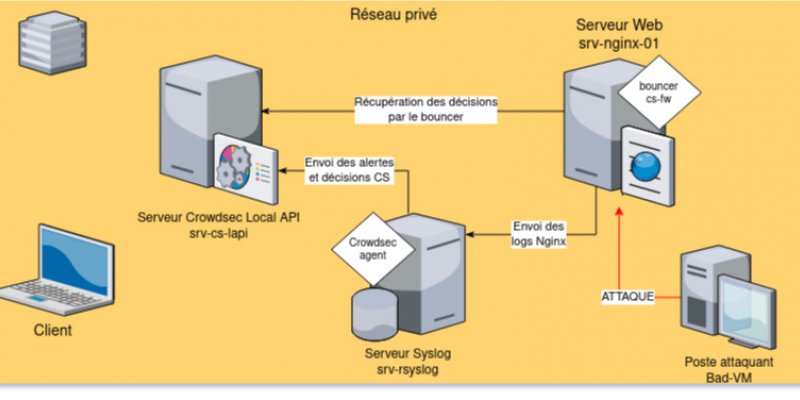

Dans ce nouveau billet, nous allons voir comment centraliser les logs avec Rsyslog afin de les faire parser par un seul agent Crowdsec. Seul les bouncers tourneront sur les machines à protéger. Nous verrons aussi comment configurer Crowdsec afin de lui passer les chemins personnalisés vers les fichiers de logs.

Les bouncers (les "videurs" comme en boite de nuit) appliquent les décisions récupérés depuis l'API de Crowdsec. Dans notre cas, notre bouncer installé sur le serveur Nginx va récupérer les décisions (communautaires et locales) sur le serveur Crowdsec Local API et bloquer les IP des attaquants.

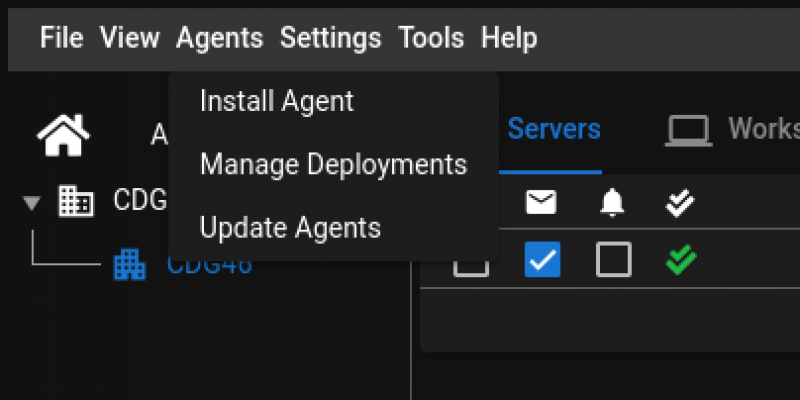

Maintenant que notre serveur CS Local API est monté et son API sécurisée, nous allons connecter un agent (qui permettra de remonter les alertes et les décisions).

Dans ce premier article, nous allons monter le serveur Crowdsec Local API et sécuriser l'accès à l'API.

Ayant découvert et mis en place récemment Crowdsec, j'ai décidé d'alimenter mon blog en commençant par une série d'articles pratiques sur cette formidable solution.